7月25日消息,国外媒体Motherboard网络安全记者Lorenzo Franceschi-Bicchierai撰文揭秘从事SIM卡劫持的黑客。作者探访了买卖社交媒体和游戏账号的论坛OGUSERS,那些账号往往是通过“SIM卡劫持”盗取的。通过SIM卡劫持,黑客盗用目标对象的手机号码,然后进行密码重置一一接管受害者的各种账号。正如一名深受其害的受害者所感悟的,手机号码是我们的数字生活中最薄弱的一环。

原标题:The SIM Hijackers,以下是文章主要内容:

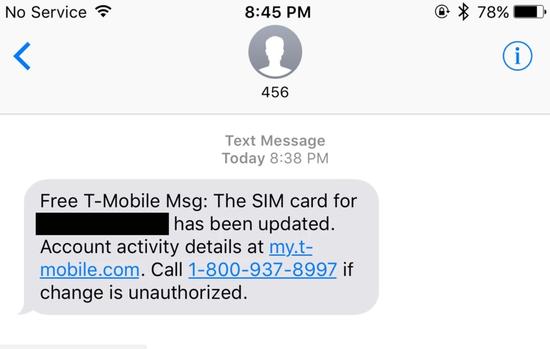

在盐湖城的郊区,这似乎是又一个温暖的九月夜晚。瑞秋·奥斯特伦德(Rachel Ostlund)刚刚让她的孩子上床睡觉,自己也准备去睡觉。她在和妹妹发短信时,手机突然失去了服务。瑞秋收到的最后一条信息来自她的运营商T-Mobile。信息上说,她的手机号的SIM卡已经“更新”。

接着,瑞秋做了大多数人在这种情况下会做的事:她一次又一次地重启手机。但这毫无帮助。

她走上楼,告诉丈夫亚当(Adam)她的手机用不了了。亚当试着用他的手机拨打瑞秋的手机号码。电话铃声响了,但瑞秋手里的手机并没有亮屏。没有人接听。与此同时,瑞秋登录她的电子邮箱,发现有人正在重置她许多账号的密码。一个小时后,亚当接到了一个电话。

“让瑞秋接听,”电话那头传来声音,“就现在。”

亚当予以了拒绝,问对方发生了什么事。

“你已经被我们完全掌控了,我们将摧毁你的生活。”打电话的人说,“你识趣的话,就让你的妻子接听。”

亚当拒绝了。

“我们会摧毁你的信用记录。”那人接着说,并提到了瑞秋和亚当的一些亲戚以及他们的地址,“如果我们伤害他们会怎样?如果我们毁了他们的信用记录,然后给他们留言说都是你造成的,会怎样?”这对夫妇认为打电话的人是从瑞秋的亚马逊账号上获得那些亲戚的信息的。

这对夫妇还不清楚状况,但他们刚刚成为黑客的最新受害者。这些黑客劫持人们的手机号码,目的是盗取Instagram上有价值的用户名,然后把它们卖掉换取比特币。在2017年夏末的那个晚上,奥斯特伦夫妇是在和两名黑客通电话,后者霸占了瑞秋的Instagram账号@Rainbow。他们现在要求瑞秋和亚当放弃她的Twitter账号@Rainbow。

根据参与过交易的人士的说法和一个热门市场上的行情表,在熙熙攘攘的围绕被盗的社交媒体账号和游戏账号的地下市场,一个简短的、独特的用户名可以卖到500美元到5000美元不等。几名参与过地下市场交易的黑客声称,像@t这样的Instagram账号最近卖到了价值约4万美元的比特币。

通过劫持瑞秋的手机号码,黑客们不仅能接管瑞秋的Instagram账号,还能接管她的亚马逊、Ebay、PayPal、Netflix和Hulu账号。一旦黑客控制了瑞秋的手机号码,她为保护其中一些账号而采取的安全措施(包括双重认证)都无补于事。

“那是一个让人非常紧张的夜晚,”亚当回忆道,“真不敢相信他们竟胆敢给我们打电话。”

被忽视的威胁

今年2月,T-Mobile大范围发出短信,提醒用户警惕一个“全行业的”威胁。该公司表示,犯罪分子越来越多地利用“手机号码转移诈骗”手法来锁定和盗取人们的手机号码。这种骗局也被称为“SIM卡调换”或“SIM卡劫持”,手法简单粗暴,但非常有效。

首先,不法分子假扮成他们的目标人物,拨打手机运营商的技术支持号码。他们向运营商的员工解释说他们“丢失”了SIM卡,要求将自己的手机号码转移或移植到黑客已经拥有的新SIM卡上。通过设置一点社交工程陷阱(通常以交谈、欺骗、假冒或口语等方式,从合法用户中套取用户系统的秘密)——或许通过提供受害者的社保号码或家庭住址(这些信息通常是因为过去几年频繁发生的数据泄露事件而外泄的)——不法分子说服员工他们真的是手机号所有者,然后员工就会将手机号码移植到新的SIM卡上。

一切都完了。

“有了某人的手机号码,”一个做SIM卡劫持的黑客告诉我,“你可以在几分钟内进入他们所有的账号,而他们对此完全无能为力。”

瑞秋·奥斯特伦德在手机号码被黑客们接管后收到的短信截图

在那以后,受害者失去了手机服务,因为只有一张SIM卡可以连接到手机网络上。黑客可以重置受害者的账号,通常可以通过将手机号码用作账号恢复方式来绕过诸如双重认证的安全措施。

某些服务,包括Instagram,要求用户在进行双重认证设置时提供手机号码,这一规定反而造成的意想不到的影响:给了黑客另一种进入账号的方法。这是因为,如果黑客控制了一个目标对象的手机号码,他们就可以绕过双重认证,获得他们的Instagram账号,连账号密码都不需要知道。

曾被称作CosmoTheGod的黑客埃里克·泰勒(Eric Taylor)将这种技术用于他最有名的一些攻击活动,比如2012年他侵入了CloudFlare首席执行官的邮箱账号。泰勒现在在安全公司Path Network工作,他告诉我,只要手机号码关联了你的任何一个网络账号,你“就很容易受到攻击,他们会在你打电话给你该死的供应商的五分钟内接管你的各种账号。”

“这种事经常发生。”他补充说。

咨询公司Celsus Advisory Group的情报与研究主管罗埃尔·舒温伯格(Roel Schouwenberg)研究过SIM卡调换、绕过双重认证和滥用账号恢复机制等问题。在他看来,没有一个手机号码是百分百安全的,消费者需要意识到这一点。

“任何类型的号码都可以移植,”舒温伯格告诉我,“一个下定决心且设施优良的犯罪分子至少能够获得一个号码的暂时访问权,这通常足以成功完成一场抢劫。”

这令人十分不安。正如他去年在一篇博客文中所说的,手机号码已经成为我们整个网络身份的“万能钥匙”。

“大多数系统的设计都不是为了针对攻击者接管手机号码的行为。这非常非常糟糕。”舒温伯格写道,“我们的手机号码成了近乎不可撤销的凭据。它的初衷从来都不是这样,就像社保号码从来就不是凭证一样。今天,手机号码成为了通向大部分的服务和账号的钥匙。”

一旦掌控了你的手机号码,黑客就能为所欲为。

“我拿了他们的钱过我的生活”

如果你的自行车被偷了,你应该去Craigslist看看是否有人在黑市上转手。如果你的Instagram账号被通过SIM卡调换手法盗取,你应该去OGUSERS看看。

乍一看,OGUSERS看起来跟任何其他的论坛没什么两样。上面有一个“垃圾邮件/笑话”版块,另外一个版块则是关于音乐、娱乐、动漫和游戏等话题的闲聊。但最大和最活跃的版块是用户买卖社交媒体和游戏账号的市场——有的账号能够卖到数千美元的价钱。

该论坛的一位管理员在最近发表的一篇帖子中说,有人以2万美元的价格卖出了Instagram账号@Bitcoin。在截至6月13日仍挂在上面的一个列表上,一名用户对Instagram账号 @eternity标价1000美元。

这只是OGUSERS上账号交易的两个例子。该论坛于2017年4月上线,旨在为人们提供一个购买和销售“OG”用户名的平台。(该论坛的名字取自意指原始的大佬的俚语“original gangster”的缩写OG)。在社交媒体上,带有“OG”的用户名被认为很酷,或许是因为它是一个很独特的词,就像@Sex、@eternal或@Rainbow那样。又或许是因为它是一个非常简短的账号,就像@t或@ty那样。名人也是黑客的攻击目标。

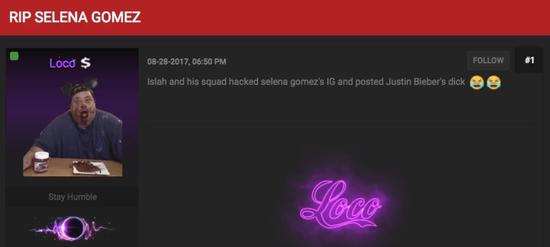

赛琳娜·戈麦斯的Instagram账号被黑后的截图

例如,去年8月,黑客劫持了赛琳娜·戈麦斯(Selena Gomez)的Instagram账号,并在上面发布了贾斯汀·比伯(Justin Bieber)的裸照。戈麦斯账号名上的第一个名字也被改成了“Islah”,和当时OGUSERS论坛上某位叫Islah的用户使用的名字一样。据OGUSERS的黑客称,声称参与侵入戈麦斯账号的人说,他们是通过接管与这位艺人的Instagram账号关联的手机号码来做到这一点的。当时,戈麦斯的Instagram账号上有1.25亿粉丝。

一名OGUSERS用户在题为“RIP SELENA GOMEZ”(安息吧,赛琳娜·戈麦斯)的帖子中评论道,“该死的,他们黑了Instagram上最受关注的人。”

戈麦斯的发言人拒绝置评。

用户们在OGUSERS论坛的一篇帖子中评论赛琳娜·戈麦斯账号被黑一事。

截至今年6月,OGUSERS拥有超过5.5万注册用户和320万个帖子。每天登陆的活跃用户约有1000名。

该网站的用户不可以讨论SIM卡调换。当有人暗指这一越来越流行的做法时,其他人往往会发出这样的信息:“我不宽恕任何的非法活动。”然而,两位资深用户Ace(被列为论坛的版主之一)和Thug告诉我,SIM卡调换是OGUSERS成员用来盗取用户名的常用方法。

要通过SIM卡调换手法盗取用户名,用户必须要先知道哪个手机号码与该用户名相关联。

事实证明,在网上找到这类信息并不像人们想象的那么困难。

去年,黑客们推出了一项名为Doxagram的服务。在该服务上,你可以付费查明与特定Instagram账号相关联的手机号码和电子邮箱。(Doxagram推出时,它在OGUSERS上做了广告。)由于一系列引人注目的黑客攻击,社保号码长久以来一直都相对容易找到,如果你知道在网络地下市场的哪个地方寻找的话。

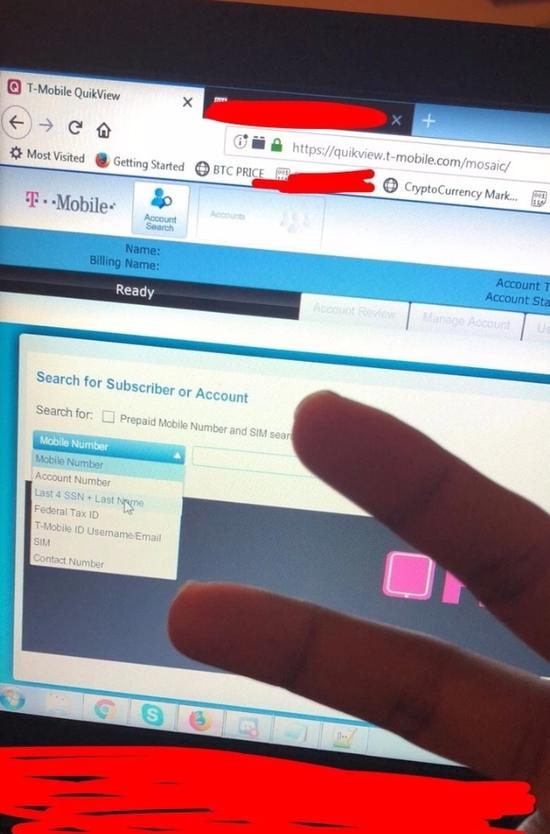

Ace声称已经不再从事销售用户名的行当。Thug说,他们使用内部的T-Mobile工具来查找用户的数据,从而进行SIM卡调换。在聊天期间,该黑客向我展示了他们浏览该工具的截图。

黑客Thug在最近的一次聊天中发来其浏览用户数据查找工具的截图

为了测试一下,我给了Thug我的手机号码。该黑客发回了一个屏幕截图,上面包含我的家庭地址、IMSI号码(国际移动用户识别码)和其他理论上的秘密账号信息。Thug甚至看到了我给T-Mobile提供的用来保护我的账号的特殊指令。

“我都疯掉了。”我说。

“的确,这是一个疯狂的网络世界。”Thug回答。

事实上,这并不是第一次有陌生人访问我的私人信息——本应受T-Mobile保护的私人信息。

去年,一名安全研究人员利用T-Mobile网站上的一个漏洞来获取几乎相同的信息。在修补了漏洞之后,T-Mobile最初对这个漏洞的影响不屑一顾,称没有人有利用过它。但事实上,很多人都利用了。在该公司填补漏洞之前,YouTube上有个详细解释了如何利用这个漏洞获取人们的私人数据的教程视频存在了好几周时间。

Thug说,在过去的几年里,电信运营商让像他们这样的黑客越来越难实施攻击。

在最近的一次在线聊天中,Thug告诉我说:“以前直接打电话给运营商(例如,T-Mobile),告诉他们给手机号码更换SIM卡就行了,就这么简单。而现在,你需要认识在运营商工作的人,你给他们100美元他们就会给你PIN码。”

Thug和Ace解释说,许多黑客现在招募在T-Mobile和其他运营商工作的客户支持人员或店面员工,花80美元或100美元收买他们,让他们对目标对象进行SIM卡调换。Thug声称他们通过贿赂内部人士获得了上述T-Mobile内部工具的使用权,但Motherboard无法证实这一说法。T-Mobile拒绝回答有关该公司是否有内部人士参与SIM卡调换骗局的证据的问题。

“有内部人士的帮助,我们的工作变得更加便捷,”Thug说道。

Ace补充说,找到内部人士并不是主要的挑战。“说服他们按照你的要求去做,才是困难所在。”

用户“Simswap”在OGUSERS上发帖宣传一项伪造ID和其它文件的服务。

安全公司Flashpoint最近进行的一项调查发现,犯罪分子越来越多地从电信业内人士那里得到帮助,来进行SIM卡调换。美国联邦贸易委员会(FTC)前首席技术官洛里·克兰纳(Lorrie Cranor)表示,她已多次看到运营商内部人士牵涉进此类攻击的证据。安全研究员、SIM卡调换先驱泰勒说,他认识一些从门店员工那里得到帮助的人。在安全记者布莱恩·克雷布斯(Brian Krebs)最近写到的一个案例中,一名T-Mobile门店的雇员进行了未经授权的SIM卡调换,进而盗取了一个Instagram账号。

当然,SIM卡调换并不是OGUSERS论坛上的人掌控账号的唯一方式。Thug告诉我,有一种不那么恶劣的、被称为“turboing”的劫持使用程序在账号放出后第一时间自动注册,尽管它没有SIM卡调换那么有效。

但是,如果说窃取手机号码是一种更有效的方法,这并不是因为黑客们缺乏强大的技能。据Ace和Thug估计,只有大约50个OGUSERS成员拥有社交工程技能和技术工具来盗取手机号码。

在和Ace和Thug聊天时,我问他们,当涉及到入侵人们的在线账户、加密货币钱包或银行账户时,他们是否会感到后悔。

“很遗憾地说,一点都不后悔。”Ace说,“我拿了他们的钱过我的生活。是他们没有做好安全措施。”

Thug补充说,像他们这样的犯罪黑客基本上没造成什么伤害,尤其是只是针对用户名的活动。

“就只是盗取一个用户名。没什么特别的,”Thug说,“没有任何的损失,就只是失去一个愚蠢的用户名而已。”

一个日益严重的问题

不管他们是否在售卖Instagram用户名,从事SIM卡调换的人都能赚大钱。

“整个模式非常有利可图,”曾研究基于SIM卡调换的犯罪行为的Recorded Future安全研究员安德烈·巴列塞维奇(Andrei Barysevich)告诉我,“如果你知道如何置换SIM卡,那你就能够赚大钱。”

以虚拟现实公司IRL VR的创始人科迪·布朗(Cody Brown)为例。去年,在黑客控制他的手机号码,然后借此侵入他的电子邮箱和Coinbase账号后,他在短短15分钟内就损失了超过8000美元的比特币。在布朗遭黑客攻击之时,这种攻击非常猖獗,以至于为一些最流行的在线加密货币平台提供双重验证的应用Authy特意提醒用户注意SIM卡调换行为,并增加了额外的安全功能来阻止黑客。

又或者想想,去年,在Motherboard揭露T-Mobile的一个网站有个漏洞可让黑客获取用户个人信息,接着通过设置社交工程陷阱骗过客服代表进行SIM卡调换以后,我在加密聊天应用Signal上收到的那条信息。

“我只是想说,你他妈的曝光了(T-Mobile的)API漏洞,你这吃屎的混蛋。”这个昵称为NoNos的人在信息上写道,“要不是你写了篇文章让全世界都知道这个漏洞,并联系T-Mobile告诉它漏洞的事,漏洞就不会被修补。”

此人接着声称,他们利用这个漏洞攻击了几个人,他们就是在进行SIM卡调换。他们还说,他们利用这种手段锁定有钱人,实施抢劫。

“我通过其他的方法一天赚了30万。”NoNos说。不过Motherboard无法证实这个数字。

“如果有这个能力的‘人’能够对这个国家的任何一个人的手机号码实施SIM卡调换,那么明明可以瞄准那些很有钱的人,你为什么要去把用户名和任意的人作为目标呢?比方说瞄准投资者、股票交易员、对冲基金经理等等。”NoNos继续说道。

除了赛琳娜·戈麦斯以外,其他有名的SIM卡调换受害者还包括Black Lives Matter活动家德雷·麦克森(Deray McKesson)、卡内基梅隆大学网络安全与隐私研究所CyLab的创始人Dena Haritos Tsamtis以及YouTube明星Boogie2988。

在过去的几个月里,30多名SIM卡调换的受害者主动联系我,跟我分享他们在被黑后网络生活和现实生活中被严重破坏的可怖故事。可以说,在美国这种情况至少发生在数百人身上,尽管很难确定到底有多少人被黑客攻击过。只有手机运营商知道问题的严重性,而这些电信运营商都不大愿意谈论这个问题。这种反应或许并不让人意外

现在是卡内基梅隆大学教授的克兰纳表示,在2016年担任美国联邦贸易委员会首席技术官期间,她曾试图了解这种黑客行为有多普遍克兰纳本人同年也成为SIM卡调换的受害者;当时,克兰纳告诉我,她甚至从未听说过SIM卡调换。但是,尽管她在联邦贸易委员会的职位给她带来了权力和影响力,但对于她索取数据的要求,没有一家手机供应商提供任何的数据来说明这些攻击有多普遍。

“运营商显然做得不够,”克兰纳在电话中告诉我,“他们告诉我,他们正在加强防范,也许当初发生在我身上的事情今天不会发生,但我并不相信。我没有看到很多表明他们真的加强防范的证据。他们真的需要把这视作一个很重要的身份认证问题。”

她补充道,运营商很清楚SIM卡调换问题。“虽然他们不愿意承认。”

Motherboard联系了美国四大电信运营商AT&T、Verizon、Sprint和T-Mobile——要求获得关于SIM卡调换盛行率的数据。它们没有一个同意提供这样的信息。

AT&T的一位发言人说,这种欺诈行为“影响到我们少数的客户,它对我们来说是并不多见”。但当被要求澄清“少数”具体是多少时,他没有回应。

T-Mobile发言人在一份声明中说:“SIM卡调换/手机号码转移欺诈成为一个行业问题已经有一段时间了。”她补充说,公司正通过要求客户增加额外的安全措施来应对这些攻击,比如要求要转移手机号码的客户提供PIN码和密码,以及评估新的方法来验证客户账号的变动。该代表拒绝了我提出的安排T-Mobile高管接受电话采访的请求,也没有回答关于这些攻击有多普遍,有多少人被攻击过的问题。

“我真的不明白你为什么要获得这些数据。”该发言人表示,“考虑到我们有7200万客户,受影响的客户并不多。但很显然,没有公司会愿意看到这种情况发生在客户身上,哪怕只是一个客户。”去年10月,T-Mobile曾向“数百名客户”发出了警告,这些客户属于黑客的攻击目标。

Sprint拒绝提供任何关于SIM卡调换事件的数据,只是发表了一份声明建议客户定期更改密码。Verizon的发言人也没有提供任何关于SIM卡被劫持的普遍情况的数据,但是他说需要有“正确的账号和密码/PIN码”才能进行SIM卡调换。

今年早些时候,这四家主流运营商公布了移动认证项目Mobile Authentication Taskforce。这一项联合行动旨在创建一种新的解决方案,来让用户通过使用手机上的认证信息来验证登录网站和应用程序。科技媒体将其描述为基于SMS短信的双重认证的潜在替代品。基于SMS短信的双重认证被广泛认为是不合格的。但是目前还没有关于这个新解决方案将如何实施的细节,也不清楚它是否会有助于减少SIM卡调换的发生。

FTC的发言人指出了该机构2017年的《消费者保护数据手册》(Consumer Sentinel Data Book),该文件汇总了消费者对欺诈、诈骗和身份盗窃等行为的报告,但它没有具体的SIM卡调换条目。该发言人说,这类事件“可能会被纳入”电话或公用事业欺诈,上面记录了3万多起有关手机欺诈的报告。

FTC的《消费者保护数据手册》第14页的截图

美国联邦调查局(FBI)的发言人表示,该局对此类黑客行为没有任何数据。该机构负责调查全美范围内的欺诈和犯罪行为。

即使数目很小,这种黑客攻击也可能会造成很大的伤害。至少,从其中恢复过来也需要耗费大量的时间和精力。问问曾遭受SIM卡调换的法尼斯·普里纳基斯(Fanis Poulinakis)就知道了,今年早些时候他告诉了我他的受害经历。

普里纳基斯说,有一天他的手机突然用不了,于是他立即登录到自己的网上银行账户。“果不其然!”他说,“2000美元都消失不见了。”然后,普里纳基斯花了一整天的时间在T-Mobile和大通银行(Chase Bank)之间来回跑,试图搞清楚究竟发生了什么。

“真是一场噩梦啊。”

从受害者变身侦探

对于瑞秋和亚当夫妇来说,2017年9月6日晚是一个十分漫长的夜晚。

在电话里,亚当试图尽可能地拖住黑客们,主要是想弄清楚究竟发生了什么事,以及不法分子们都获取了些什么。他们越来越不耐烦,不断要求这对夫妇放弃瑞秋的Twitter账号@Rainbow。如果同时控制同一用户名的Twitter账号和Instagram账号,黑客就有机会在交易中赚到更多的钱。正如其他黑客向我解释的那样,有关联初始邮箱会使得这些账号更加值钱,因为那样的话原来的账号持有人更难从黑客手中追回账号。

亚当累了,挂断了电话。黑客们不久后给他发了短信。

据亚当与Motherboard分享的聊天记录显示,其中一条短信写道:“我要睡觉,能不能干脆点呢?现在就在Twitter上更改邮箱。你别逼我,如果你不马上回复的话,不管你手里握着什么,你都不会好过。”

然后,黑客们又打来电话。这一次,说话的是一个冷静的、不那么吓人的人。

根据通话录音,第二个黑客告诉亚当,并为第一个黑客的粗暴态度道歉。“这不是私人恩怨,我可以向你保证什么都不会发生。”

在这次通话期间,当地执法人员在接到瑞秋的报警后到达奥斯特伦德的家里。当这对夫妇解释发生了什么事时,警察们似乎很困惑,说他们真的帮不上忙。这对夫妇一整个晚上都在试图从这次黑客攻击中恢复过来。从T-Mobile那里取回手机号码后,他们马上用它来重置所有账号的密码,就像黑客所做的那样,以便找回被盗的账号。除了已经被黑客们完全掌控的Instagram账号@Rainbow以外。

过了三天,瑞秋和亚当决定亲手解决这件事情。他们会自己去追踪黑客。

瑞秋说,她注意到自己被重置密码的Instagram账号有一个关注者:@Golf,其个人资料显示那个关注者叫奥斯汀(Austin)。瑞秋和亚当告诉我,在这个账号里,他们发现了一张他们认为是在科罗拉多斯普林斯的一场音乐会上拍下的照片;通过查看@Golf的关注者,他们查到了黑客的Twitter账号和Facebook账号。他们借此发现了他们所称的黑客的真实身份。

Motherboard无法证实黑客的身份。

在调查过程中,瑞秋和亚当还在OGUSERS论坛上发现了一个昵称为Darku的黑客在出售@Golf和其他独特的Instagram用户名。在这对夫妇看来,这表明Darku控制了@Golf,由此推断他们的账号@Rainbow也是被Darku控制了。

Darku在售卖Instagram账号@Hand的帖子。

在一次在线聊天中,Darku告诉我,他今年18岁,是几个黑客组织的成员。他否认从事过SIM卡调换,还否认自己是盗取了@Rainbow和@Hand的黑客,并声称他是通过与一个朋友交易得到@Hand的,自己从未拥有过@Rainbow。

“我不会去进行轻度犯罪,”Darku说,“我到处都有人脉,因而不需要为了得到我想要的东西而进行欺诈。”

在我今年5月在OGUSERS上与他取得联系后,Darku写了一篇帖子,警告大家FBI可能正在调查这个论坛。据Darku说,我的问题很可疑——他不确定我是否真的是我所声称的那个人。

“我的一些朋友最近和FBI有过接触,被询问他们的一些用户名的事情以及它们是如何获得的。”Darku写道,“如果你被任何声称来自任何主流新闻机构的人联系过,请保持警惕。”

一些用户似乎很困惑,想知道为什么FBI会对用户名的交易市场有兴趣。

“这与用户名无关,”另一位用户回答道,“这事关用户名的获取途径。他们肯定知道用户名售卖活动背后的黑幕。”

不过,OGUSERS论坛的其他成员似乎没太当一回事,还拿被拘捕开玩笑,或者发布各种表情包。我在该论坛上的账号被禁用了,我用来访问它的IP地址也是。

在Motherboard开始接触OGUSERS论坛成员之后,一名成员在Instagram上发布了这篇帖子来嘲讽Motherboard母公司Vice。

根据亚当与我分享的一封电子邮件,亚当将他发现的有关Darku的信息提供给了盐湖城的一名专门从事暗网和网络犯罪调查的FBI特工。亚当还告诉我,科罗拉多州斯普林斯的FBI通知他,他的报告是“准确的”,调查人员正在取得进展。

瑞秋补充说,FBI最近通知她和亚当,据说特工们拜访了奥斯汀(OGUSERS用户名为Darku)的家,“把他吓坏了”。她告诉我,那个黑客“不敢再犯了。”

在最近发布的另一个OGUSERS论坛帖子中,Darku写道,他知道FBI正在调查“谁在敲诈那位原来拥有@Rainbow账号的女士”。Darku告诉我,警方来找他谈话,但“这件事与我完全无关。”

“我不会浪费时间去骚扰别人。”Darku说他如是告诉当局。

Motherboard无法证实FBI在介入此案。该局通常不会就正在进行的调查发表评论。FBI盐湖城办公室的发言人拒绝置评。FBI科罗拉多斯普林斯办公室也无法联系上。

直到今天,Instagram还没有将@Rainbow账号归还给Rachel。其他的受害者,比如Instagram账号@Hand和@Joey的所有者,都告诉我,尽管已经多次向Instagram投诉,但他们还没能取回自己的账号。

Instagram发言人在一份声明中表示:“我们努力为Instagram社区提供安全可靠的体验。当我们意识到有账号被入侵时,我们就关闭了对该账号的访问权限,并为受到影响的人提供一个修复流程,以便他们可以重置密码,并采取其他的必要措施来保护自己的账号。”

对于遭受创伤的受害者来说,这是一个代价沉重的教训。

“我们的手机是我们最大的弱点。”瑞秋告诉我。

正如亚当所说的,黑客教会了他,手机号码是我们的数字生活中最薄弱的一环。

“如果有人控制了你的手机号码,”他说,“他们等于扼住了你的喉咙。”(乐邦)

声明:本文来自网易科技,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。