【已复现】Apache Kafka Connect JNDI注入漏洞(CVE-2023-25194)安全风险通告

奇安信CERT

致力于第一时间为企业级用户提供安全风险通告和有效解决方案。

安全通告

Kafka Connect是一种用于在Apache Kafka和其他系统之间可扩展且可靠地流式传输数据的工具。它使快速定义将大量数据移入和移出Kafka的连接器变得简单。Kafka Connect可以摄取整个数据库或从所有应用程序服务器收集指标到Kafka主题中,使数据可用于低延迟的流处理。

近日,奇安信CERT监测到Apache Kafka官方发布Apache Kafka Connect JNDI注入漏洞(CVE-2023-25194)通告,当攻击者可访问Kafka Connect Worker,且可以创建或修改连接器时,通过设置sasl.jaas.config属性为com.sun.security.auth.module.JndiLoginModule,进而可导致JNDI注入,造成RCE需低版本JDK或目标Kafka Connect系统中存在利用链。鉴于该漏洞影响范围较大,建议客户尽快做好自查及防护。

漏洞名称 | Apache Kafka Connect JNDI注入漏洞 | ||

公开时间 | 2023-02-08 | 更新时间 | 2023-02-09 |

CVE编号 | CVE-2023-25194 | 其他编号 | QVD-2023-3797 |

威胁类型 | 代码执行 | 技术类型 | JNDI注入 |

厂商 | Apache | 产品 | Kafka |

风险等级 | |||

奇安信CERT风险评级 | 风险等级 | ||

高危 | 蓝色(一般事件) | ||

现时威胁状态 | |||

POC状态 | EXP状态 | 在野利用状态 | 技术细节状态 |

未公开 | 未公开 | 未发现 | 已公开 |

漏洞描述 | 在Apache Kafka Connect中存在JNDI注入漏洞,当攻击者可访问Kafka Connect Worker,且可以创建或修改连接器时,通过设置sasl.jaas.config属性为com.sun.security.auth.module.JndiLoginModule,进而可导致JNDI注入,造成RCE需低版本JDK或目标Kafka Connect系统中存在利用链。 | ||

影响版本 | 2.3.0 <= Apache Kafka <= 3.3.2 | ||

不受影响版本 | Apache Kafka >= 3.4.0 | ||

其他受影响组件 | 无 | ||

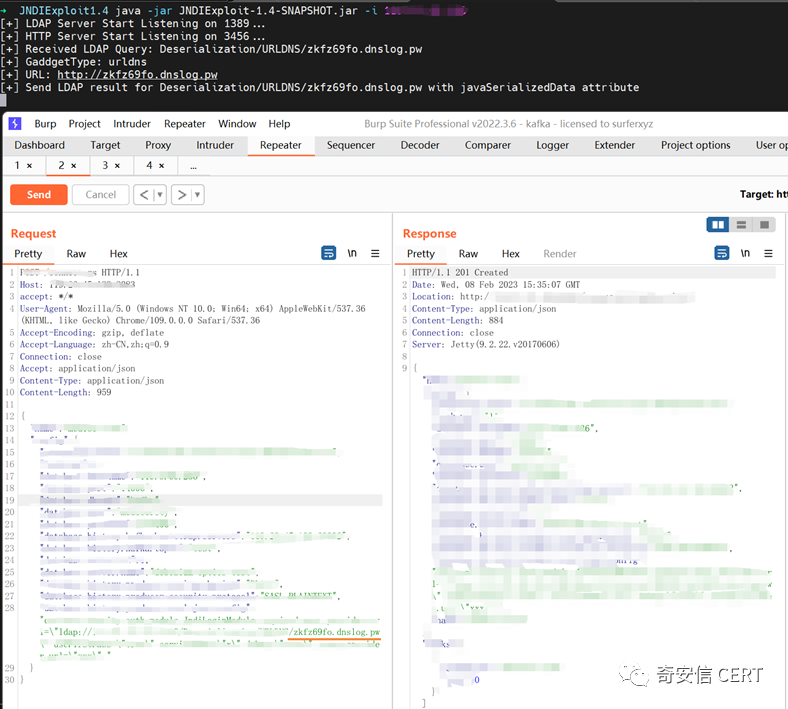

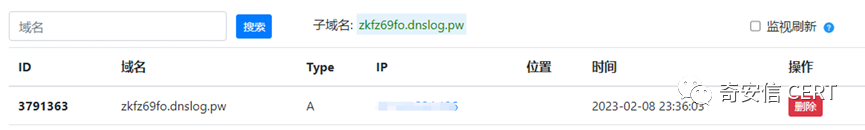

目前,奇安信CERT已成功复现Apache Kafka Connect JNDI注入漏洞(CVE-2023-25194),截图如下:

威胁评估

漏洞名称 | Apache Kafka Connect JNDI注入漏洞 | |||

CVE编号 | CVE-2023-25194 | 其他编号 | QVD-2023-3797 | |

CVSS 3.1评级 | 高危 | CVSS 3.1分数 | 8.3 | |

CVSS向量 | 访问途径(AV) | 攻击复杂度(AC) | ||

相邻网络 | 低 | |||

所需权限(PR) | 用户交互(UI) | |||

无 | 不需要 | |||

影响范围(S) | 机密性影响(C) | |||

不改变 | 高 | |||

完整性影响(I) | 可用性影响(A) | |||

低 | 高 | |||

危害描述 | 当攻击者可访问Kafka Connect Worker,且可以创建或修改连接器时,设置恶意LDAP地址,目标Connect服务器获得响应解析后可导致JNDI注入。 | |||

处置建议

目前官方已有可更新版本,建议受影响用户升级至:Apache Kafka 3.4.0及以上版本。

暂时无法升级的用户可通过验证Kafka Connect连接器配置,仅允许受信任的JNDI配置来缓解此漏洞。

产品解决方案

奇安信网神网络数据传感器系统产品检测方案

奇安信网神网络数据传感器(NDS5000/7000/9000系列)产品,已具备该漏洞的检测能力。规则ID为:7710,建议用户尽快升级检测规则库至2302091000以上。

奇安信天眼检测方案

奇安信天眼新一代安全感知系统已经能够有效检测针对该漏洞的攻击,请将规则版本升级到3.0.0209.13727或以上版本。规则ID及规则名称:0x100214CA,Apache kafka JNDI注入漏洞(CVE-2023-25194)。奇安信天眼流量探针规则升级方法:系统配置->设备升级->规则升级,选择“网络升级”或“本地升级”。

奇安信网站应用安全云防护系统已更新防护特征库

奇安信网神网站应用安全云防护系统已全局更新所有云端防护节点的防护规则,支持对Apache Kafka JNDI注入漏洞(CVE-2023-25194)的防护。

参考资料

[1]https://kafka.apache.org/cve-list

时间线

2023年2月9日,奇安信 CERT发布安全风险通告。

转载请注明“转自奇安信代码卫士 https://codesafe.qianxin.com”。

奇安信代码卫士 (codesafe)

国内首个专注于软件开发安全的产品线。

觉得不错,就点个 “在看” 或 "赞” 吧~

觉得不错,就点个 “在看” 或 "赞” 吧~

6161

6161

轻薄本HK: poc也不给你发出来干集贸?

sasalisun: 你好请问下在windows平台需要怎么修复呢?

陈秋问月: 邮箱通行用什么!?。

ydhl12s: 请问openssl_cs.conf文件是什么呢

我叫大圣: 奇安信的大佬